Le chiffrement des sauvegardes est devenu un élément essentiel de la sécurité informatique en 2025. Face aux ransomwares, aux fuites de données et aux compromissions internes, les organisations doivent garantir que leurs copies de données restent confidentielles, intégrées et exploitables, même en cas d’incident majeur. Ce guide présente les principes fondamentaux du chiffrement au repos, en transit, côté client et côté serveur, ainsi que les algorithmes recommandés comme AES-256-GCM ou ChaCha20-Poly1305. Il explique comment intégrer ces mécanismes dans une architecture de sauvegarde existante, comment gérer efficacement les clés de chiffrement et comment assurer la conformité avec les obligations réglementaires telles que le RGPD, NIS 2 ou DORA. L’objectif est d’offrir une vue claire et opérationnelle pour renforcer la résilience globale des environnements de sauvegarde.

Qu’est-ce que le chiffrement des sauvegardes et quels risques adresse-t-il en environnement professionnel ?

Risques spécifiques liés aux sauvegardes non chiffrées (vol, fuite, erreurs humaines)

Le chiffrement des sauvegardes constitue l’un des piliers les plus critiques de la sécurité opérationnelle en entreprise. Contrairement à une idée répandue, les données stockées dans les dépôts de sauvegarde ne sont pas moins sensibles que celles de production ; elles en sont généralement une copie complète, parfois plus ancienne, et donc potentiellement exposée sans les mécanismes de contrôle habituels tels que la segmentation réseau, l’authentification forte ou le monitoring en temps réel. Une sauvegarde non chiffrée équivaut à un fichier ouvert, transportable et exploitable par toute personne y accédant, intentionnellement ou non. Les incidents majeurs rapportés ces dernières années démontrent que la compromission d’un dépôt de sauvegarde entraîne des conséquences profondes : fuite de secrets industriels, exfiltration massive de données personnelles, corruption silencieuse destinée à saboter les futures restaurations, ou encore réutilisation à des fins d’espionnage.

Les risques liés au vol ou à la perte de supports physiques demeurent sous-estimés. Un disque externe, une bande LTO, un jeu de NAS transporté pour externalisation ou une appliance envoyée en maintenance représentent des scénarios courants d’exposition. Sans chiffrement, une simple manipulation non autorisée suffit à obtenir un accès complet au contenu. Les environnements multi-sites, les datacenters tiers, les sites de PRA ou encore les prestataires manipulant les sauvegardes ajoutent également des vecteurs supplémentaires. Dans ces contextes, l’erreur humaine joue un rôle majeur : mauvais transfert, oubli d’étiquette, support mal effacé, configuration incomplète du chiffrement, ou absence de contrôle avant expédition.

La fuite accidentelle de données représente un autre facteur déterminant. Des sauvegardes copiées en clair vers un espace cloud mal configuré, une synchronisation automatique non maîtrisée ou un partage interne trop permissif créent des surfaces d’attaque qu’un attaquant peut exploiter sans effort particulier. Les audits internes constatent régulièrement que les politiques de chiffrement ne sont pas appliquées de manière uniforme selon les environnements : développement, pré-production, machines temporaires, snapshots, archives historiques, exports techniques ou espaces de travail de consultants. Cette hétérogénéité aboutit à un risque structurel : il suffit d’un seul dépôt non chiffré pour exposer l’ensemble du patrimoine informationnel.

Menaces internes et externes ciblant les dépôts de sauvegarde et les rétentions longues

Les attaquants considèrent désormais les sauvegardes comme une cible stratégique. Dans la majorité des campagnes de ransomware modernes, l’une des premières actions consiste à localiser et neutraliser les dépôts de sauvegarde : suppression, altération, exfiltration ou chiffrement malveillant. Sans chiffrement natif et robuste, les données deviennent exploitables avant même que l’entreprise ne découvre l’incident. Les attaquants savent que les rétentions longues, notamment les archives LTO, les snapshots NAS ou les baies SAN vieillissantes, sont souvent moins protégées et rarement auditées. Ils s’en servent pour reconstruire une image complète du système, identifier des secrets historiques (clé API, credentials, configurations internes), ou préparer une attaque ciblée facilitée par la connaissance intime de l’environnement.

Les menaces internes ne doivent jamais être négligées. Un collaborateur disposant d’un accès légitime aux dépôts de sauvegarde – administrateur système, technicien d’exploitation, prestataire infogérant – peut consulter, copier ou exfiltrer des données en clair sans laisser de traces directes si aucun contrôle cryptographique n’est appliqué. Le simple accès en lecture à une sauvegarde non chiffrée permet de contourner des années de segmentation réseau, de contrôles d’accès et de restrictions d’applications. Les entreprises doivent également prendre en compte le facteur temporel : une rétention de plusieurs années augmente mécaniquement l’exposition. Une sauvegarde datant de cinq ans peut contenir des données aujourd’hui interdites, non pseudonymisées, ou comportant des vulnérabilités qui faciliteraient une attaque moderne. Le chiffrement constitue alors le seul moyen fiable de neutraliser le risque, quelles que soient les durées de conservation.

Le chiffrement des sauvegardes répond donc à une problématique double : empêcher l’exploitation du contenu en cas d’accès non autorisé et garantir l’intégrité des données à long terme. Il compense les failles opérationnelles, les erreurs humaines, les défauts de configuration, la compromission d’un site secondaire ou la récupération d’un support perdu. En sécurisant les sauvegardes dès leur création, l’organisation réduit drastiquement la surface d’attaque et renforce la continuité d’activité. Dans un contexte réglementaire de plus en plus strict, où les obligations RGPD, NIS 2 et DORA imposent une gouvernance forte des données stockées, le chiffrement devient non seulement une bonne pratique mais une exigence incontournable.

Quelles sont les différences entre chiffrement en transit, chiffrement au repos, chiffrement côté client et chiffrement côté serveur ?

Avantages et limites du chiffrement côté client (zero-knowledge, performance, complexité)

Le chiffrement côté client désigne toutes les situations où les données sont chiffrées avant de quitter le poste, le serveur ou l’appliance de sauvegarde. Les clés, les secrets ou les mots de passe ne sont jamais transmis au fournisseur ni au stockage de destination, qui ne voient que des blocs chiffrés. En pratique, cela revient à appliquer un modèle zero-knowledge : même en cas de compromission de l’infrastructure de sauvegarde, un attaquant ne peut rien faire sans obtenir les clés détenues par l’entreprise. Ce modèle est particulièrement adapté aux charges de travail hautement sensibles, mais il impose une gestion rigoureuse des clés et des procédures de restauration. Une erreur de mot de passe, de coffre-fort ou de rotation peut rendre des années de sauvegardes définitivement inutilisables.

Quand le chiffrement côté serveur reste acceptable (confiance, segmentation, contrôles compensatoires)

Avec le chiffrement côté serveur, les données arrivent en clair sur la plateforme de sauvegarde, puis sont chiffrées au niveau du dépôt ou du stockage. Les clés sont gérées par la solution elle-même ou par un KMS intégré, ce qui simplifie l’exploitation quotidienne et préserve les mécanismes avancés de déduplication, compression ou réplication. Ce modèle repose toutefois sur une confiance forte dans l’éditeur, l’hébergeur et les administrateurs ayant la main sur les clés. Il reste acceptable lorsque l’environnement de sauvegarde est bien segmenté, que les comptes à privilèges sont strictement contrôlés et que la gestion des clés est auditable. La sécurité ne vient plus seulement de la cryptographie, mais aussi de la gouvernance des accès et de la séparation des rôles.

| Mode AES | Avantages | Inconvénients |

|---|---|---|

| AES-256-GCM | Chiffrement authentifié, confidentialité et intégrité combinées, adapté aux sauvegardes modernes. | Moins performant sans accélération matérielle (AES-NI) sur certaines plateformes. |

| AES-256-CBC | Large compatibilité, supporté par la majorité des bibliothèques et solutions historiques. | Gestion stricte de l’IV, pas d’authentification native, plus exposé aux erreurs de configuration. |

| AES-256-XTS | Très adapté au chiffrement de disques et volumes, bon compromis pour le stockage bas niveau. | Moins pertinent pour les flux de sauvegarde applicatifs et la déduplication côté logiciel. |

Niveau de protection selon le modèle de chiffrement des sauvegardes

Articulation entre chiffrement en transit (TLS) et chiffrement au repos dans une architecture de sauvegarde

Le chiffrement en transit protège les flux entre agents, proxies, serveurs de sauvegarde et stockages en s’appuyant sur TLS et des certificats correctement gérés. Il empêche l’écoute du trafic ou la modification des données pendant le transport, sur les réseaux internes comme sur les liaisons vers le cloud. Le chiffrement au repos, lui, protège les données une fois qu’elles ont été écrites sur les disques, les bandes, les volumes objet ou les snapshots. Dans une architecture de sauvegarde moderne, les deux couches sont indispensables : TLS doit être activé partout où des données circulent, et tous les dépôts contenant des sauvegardes doivent être chiffrés au repos, qu’ils soient on-premise, hébergés ou dans le cloud.

Le chiffrement côté client ou côté serveur vient s’ajouter à ce socle pour adapter le niveau de protection à chaque jeu de sauvegarde. Un même environnement peut ainsi combiner chiffrement en transit obligatoire, chiffrement au repos généralisé, chiffrement côté client pour quelques sauvegardes particulièrement sensibles et chiffrement côté serveur pour le reste des workloads. L’objectif est d’obtenir un équilibre entre sécurité, performance et exploitabilité, sans créer de scénarios où les équipes ne peuvent plus restaurer rapidement en cas d’incident majeur.

Quels algorithmes et quelles longueurs de clés choisir pour un chiffrement de sauvegarde sécurisé en 2025 ?

AES-256-GCM et autres modes AES pour les données au repos et les backups chiffrés

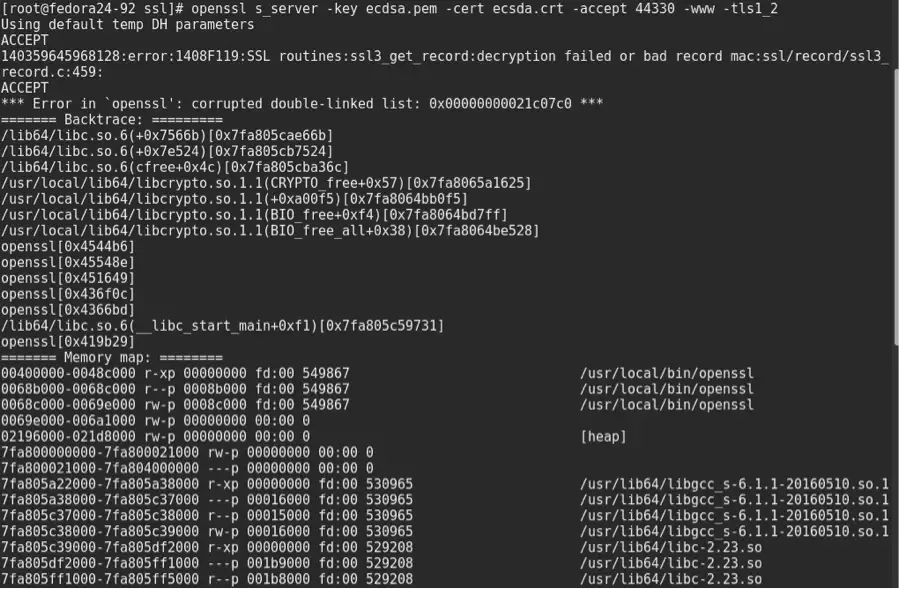

En 2025, l’algorithme de référence pour le chiffrement des sauvegardes reste AES-256, en particulier dans son mode GCM. AES-256-GCM garantit à la fois la confidentialité, l’intégrité et l’authenticité des données, ce qui en fait un choix équilibré pour les environnements professionnels manipulant des volumes importants et des rétentions longues. Les solutions de sauvegarde utilisent souvent AES-256-CBC ou AES-256-CTR pour des raisons d’héritage, mais ces modes exigent une gestion rigoureuse des vecteurs d’initialisation et ne fournissent pas d’authentification native. Le mode GCM limite ces risques en incorporant directement l’authentification dans le flux cryptographique, évitant les attaques de manipulation de blocs ou les corruptions silencieuses.

Malgré sa robustesse, l’utilisation d’AES doit tenir compte des performances. AES-256-GCM est particulièrement efficace sur les processeurs modernes dotés d’instructions matérielles AES-NI. Dans les environnements dépourvus d’accélération matérielle, notamment certaines appliances anciennes ou plateformes ARM limitées, l’impact sur la vitesse d’écriture et de restauration peut devenir non négligeable. Les administrateurs doivent alors évaluer si le mode CTR ou XTS — souvent utilisé pour le chiffrement de disques complets — présente un meilleur compromis, surtout dans les scénarios où la couche de stockage gère déjà l’intégrité via d’autres mécanismes. Toutefois, pour les sauvegardes applicatives et les workloads mixtes, AES-256-GCM reste la recommandation par défaut.

| Critère | Côté client | Côté serveur |

|---|---|---|

| Confidentialité | Le fournisseur n’a jamais accès aux clés ; modèle zero-knowledge. | Dépend du contrôle administratif et de la segmentation. |

| Exploitabilité | Gestion locale, plus complexe mais granulaire. | Gestion centralisée plus simple pour l’exploitation. |

| Cas d’usage | Données critiques, exigences fortes de confidentialité. | Sauvegardes standard, volumétrie élevée et déduplication. |

Algorithmes de chiffrement : sécurité, performance et compatibilité

ChaCha20-Poly1305, RSA, ECC : cas d’usage pour l’échange de clés, la signature et la performance

ChaCha20-Poly1305 s’impose comme une alternative performante à AES dans les infrastructures ne disposant pas d’accélération matérielle. Son efficacité sur les processeurs dépourvus d’AES-NI et sa simplicité d’implémentation en font un candidat solide pour le chiffrement de sauvegardes sur sites distants, sur des appliances compactes ou dans des scénarios cloud à forte variabilité. Son modèle authentifié garantit une protection robuste contre les attaques de falsification. Toutefois, ChaCha20 reste moins fréquent dans les outils de sauvegarde classiques, ce qui impose une vérification de compatibilité avant déploiement.

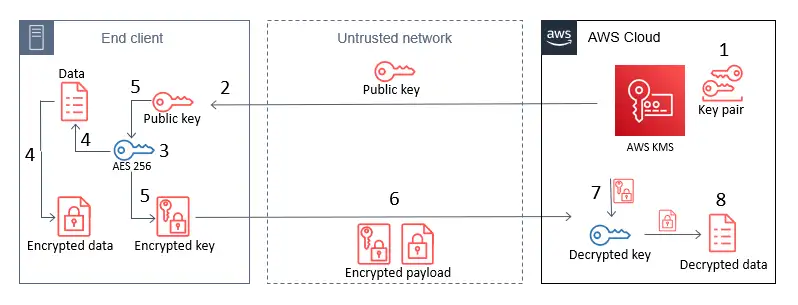

RSA et les courbes elliptiques (ECC) ne sont pas destinés au chiffrement volumétrique des données de sauvegarde. Leur usage se concentre sur l’échange sécurisé des clés symétriques, la signature, l’authentification ou les architectures PKI. En 2025, RSA-3072 constitue un minimum acceptable, tandis que RSA-4096 assure un niveau de sécurité élevé pour la décennie à venir. Cependant, les environnements cherchant à optimiser leurs performances et leur consommation énergétique privilégieront ECC. Les courbes telles que Curve25519 et secp256r1 offrent une sécurité équivalente à RSA-3072 pour une fraction de la puissance nécessaire, ce qui facilite leur intégration dans des cycles d’échange de clés ou des processus de rotation fréquents.

Le choix entre RSA et ECC dépend principalement de l’écosystème logiciel de la solution de sauvegarde, de la capacité de l'organisation à gérer une PKI moderne et des exigences de conformité. Pour les systèmes récents, ECC devient progressivement la norme opérationnelle. Le chiffrement volumétrique reste quant à lui assuré par AES ou ChaCha20, tandis que RSA ou ECC encadrent la distribution des clés et la signature des métadonnées. Dans une architecture complète, plusieurs algorithmes coexistent : un algorithme symétrique pour les données, un algorithme asymétrique pour les clés et un mécanisme d’authentification pour garantir l’intégrité des flux.

Comment intégrer le chiffrement dans une stratégie de sauvegarde et de restauration existante ?

Chiffrement logiciel côté client, côté serveur et au niveau matériel (baies, bibliothèques de bandes, appliances)

L’intégration du chiffrement dans une stratégie de sauvegarde déjà en place nécessite une compréhension détaillée des couches existantes. Le chiffrement logiciel côté client constitue la méthode la plus granulaire : il permet à chaque agent, poste ou serveur d’appliquer un chiffrement local avant tout transfert vers l’infrastructure de sauvegarde. Cette approche assure que les données ne quittent jamais leur source en clair et s’adapte particulièrement bien aux environnements hétérogènes où coexistence d’applications, d’hyperviseurs, de serveurs physiques et de workloads cloud impose des modèles de protection variés. Sa limite principale réside dans la complexité opérationnelle : chaque point de terminaison devient responsable de sa propre cryptographie et de la gestion des clés.

Le chiffrement côté serveur, quant à lui, centralise les opérations cryptographiques au niveau du dépôt de sauvegarde. Les solutions telles que Veeam, Commvault ou Rubrik appliquent le chiffrement lorsque les données arrivent sur le dépôt, ce qui garantit une cohérence globale et simplifie la supervision. Cette méthode permet aussi de conserver l'efficacité des mécanismes de déduplication, de compression et de tiering, souvent entravés par le chiffrement côté client. Elle nécessite cependant une confiance élevée dans la plateforme et une gouvernance stricte des administrateurs ayant accès au système de gestion des clés.

Le chiffrement matériel fournit une couche supplémentaire. Les baies de disques, appliances SAN et lecteurs LTO modernes intègrent des contrôleurs capables de chiffrer les données sans impact significatif sur la performance. Ce chiffrement matériel est transparent pour les applications, ce qui facilite son adoption dans les environnements volumétriques tels que les sauvegardes sur bande ou les dépôts distribués. Toutefois, sans intégration avec un système de gestion de clés sécurisé, il peut devenir difficile de maintenir la cohérence entre les différents stocks de sauvegarde et les cycles de rétention.

| Méthode | Avantages | Contraintes |

|---|---|---|

| Côté client | Zéro confiance, granularité maximale. | Gestion des clés complexe. |

| Côté serveur | Interopérabilité, performance. | Dépendance à la plateforme. |

| Matériel | Impact minimal, transparent. | Coordination KMS nécessaire. |

Gestion du cycle de vie des clés de chiffrement (génération, rotation, révocation, escrow, sauvegarde des clés)

La sécurité du chiffrement dépend entièrement de la manière dont les clés sont générées, stockées et renouvelées. Une stratégie de génération robuste impose l’usage d’un générateur aléatoire certifié, ainsi que des longueurs de clés compatibles avec les exigences réglementaires actuelles. Une clé mal générée ou prévisible compromet directement l’ensemble des sauvegardes associées. La rotation périodique constitue une exigence incontournable afin de limiter l’impact potentiel d’une compromission. Dans les environnements à forte volumétrie, la rotation doit être planifiée pour ne pas entraîner une régénération systématique de tous les jeux de sauvegarde, ce qui pourrait saturer les infrastructures de stockage ou rallonger les fenêtres de protection.

La révocation de clés intervient lorsqu’un doute existe sur leur intégrité. Elle doit entraîner la cessation immédiate de leur utilisation dans les flux de sauvegarde, ainsi que la mise à jour des agents, dépôts et appliances utilisant ces clés. L’absence de processus clair conduit rapidement à des incohérences où certains workloads continuent d’utiliser des clés anciennes sans que cela ne soit détecté. Un système KMS doit aussi permettre l'escrow, c’est-à-dire la conservation sécurisée d’une copie de secours permettant la récupération en cas de perte de clés primaires. Ce mécanisme est indispensable dans les environnements où des données critiques doivent rester restaurables pendant plusieurs années.

Enfin, la sauvegarde des clés elles-mêmes représente un enjeu majeur. Les clés doivent être stockées dans un coffre matériel (HSM) ou logiciel certifié, isolé du reste de l’infrastructure de sauvegarde. Une sauvegarde de clé ne doit jamais être stockée dans le même dépôt que les données chiffrées. Toute confusion entre ces périmètres annule l'intérêt même du chiffrement. Dans une stratégie complète, le cycle de vie des clés doit être documenté, auditable et intégré dans les procédures de PRA et de tests de restauration. Sans cette rigueur, le chiffrement devient un risque opérationnel plutôt qu’un mécanisme de protection.

Comment mettre en œuvre concrètement le chiffrement des sauvegardes dans une infrastructure d’entreprise ?

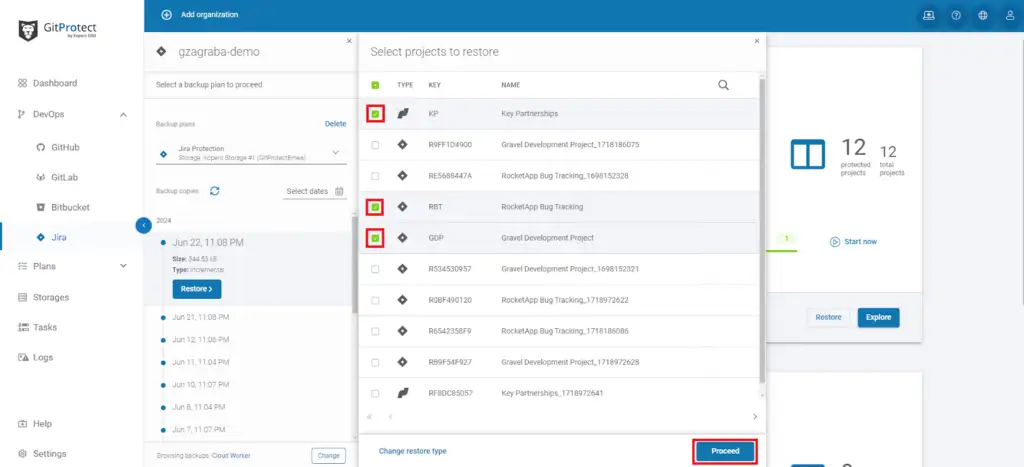

Mise en œuvre avec des solutions open source (Restic, BorgBackup, Duplicati, autres outils de chiffrement backup)

Les solutions open source représentent un moyen efficace et flexible d’intégrer le chiffrement dans une architecture de sauvegarde. Restic adopte un modèle zéro-connaissance complet : toutes les données sont chiffrées côté client avant envoi vers le dépôt, qu’il soit local, distant ou cloud. Le chiffrement utilise AES-256 en mode GCM pour garantir confidentialité et intégrité, et la signature intégrée permet de détecter toute modification malveillante. Le fonctionnement reposant sur un modèle d’objets dédupliqués réduit significativement la volumétrie tout en maintenant un haut niveau de sécurité. Pour les environnements multisites, Restic offre une autonomie totale du point de vue des clés, ce qui évite toute fuite involontaire vers un fournisseur tiers.

BorgBackup suit une philosophie similaire, avec un fort accent sur la performance et l’efficacité de la déduplication. Le chiffrement authentifié fourni par AES-CTR combiné à HMAC assure une protection robuste contre les manipulations de données. Les entreprises l’utilisent couramment pour des sauvegardes rapides de fichiers, des serveurs applicatifs ou des environnements Linux distribués. BorgBackup permet également l’usage de clés stockées dans un agent ou dans un coffre-fort externe, ce qui simplifie l’intégration dans des workflows industriels. Le principal challenge réside dans la gestion opérationnelle : chaque dépôt nécessite une politique de rotation, de sauvegarde et de protection dédiée afin de maintenir la cohérence du chiffrement.

Duplicati se distingue par son orientation vers les environnements hybrides et les plateformes cloud. Utilisant AES-256 ou GPG pour le chiffrement, il permet une configuration granulaire pour chaque source de données. Grâce à son format bloqué et à sa compatibilité avec de nombreux backends (S3, Azure Blob, FTP, WebDAV), il facilite la mise en place rapide d’une stratégie chiffrée pour les PME ou les infrastructures en transition vers le cloud. Toutefois, l’usage de Duplicati nécessite une attention particulière aux paramètres de compression et aux mécanismes de vérification, car une mauvaise configuration peut entraîner des corruptions silencieuses de blocs.

Les outils open source comme Restic, BorgBackup ou Duplicati permettent d’implémenter un chiffrement robuste sans dépendre d’un écosystème propriétaire. Néanmoins, ils imposent une discipline stricte autour du cycle de vie des clés, du monitoring et de la documentation. Une organisation qui adopte ces outils doit être capable de centraliser les logs, d’auditer les opérations cryptographiques et d’intégrer les restaurations testées dans son processus de continuité d’activité.

Fonctionnalités de chiffrement des principales solutions de sauvegarde professionnelles (Veeam, Commvault, Rubrik, Cohesity)

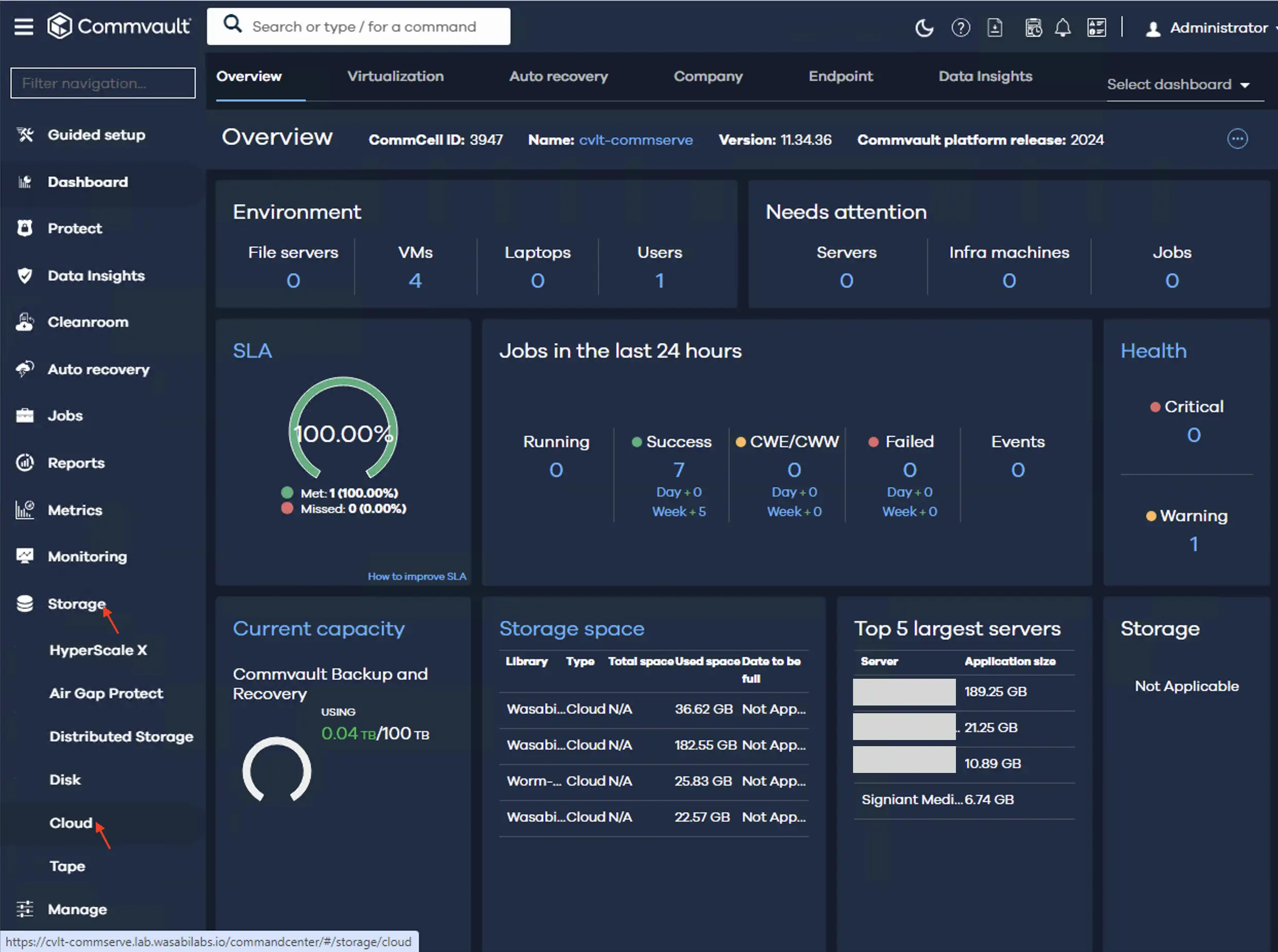

Les solutions professionnelles intègrent de manière native des modules avancés de chiffrement conçus pour des environnements volumétriques et hautement critiques. Veeam, par exemple, propose un chiffrement côté client lors des backups, ainsi qu’un chiffrement côté serveur au niveau des repositories. L’implémentation s’appuie sur AES-256-GCM, avec gestion centralisée des clés via son propre mécanisme d’encryption. Les restaurations sont automatiquement validées pour éviter l’usage de clés obsolètes ou corrompues. Dans les architectures comportant plusieurs dépôts, Veeam applique des politiques distinctes pour les données en transit, au repos et dans les stockages à longue rétention.

Commvault adopte un modèle encore plus complet, intégrant un Encryption Key Management System doté de fonctions de rotation automatique, de révocation contrôlée et de séparation stricte des rôles administratifs. Le chiffrement peut être appliqué sur les agents, les flux et les dépôts, avec des paramètres adaptés à chaque workload. L’intégration avec des HSM et des KMS externes facilite la conformité aux exigences réglementaires telles que DORA ou NIS 2. Commvault détecte également les incohérences cryptographiques grâce à des mécanismes d’intégrité avancés.

Rubrik et Cohesity adoptent une approche orientée appliance reposant sur un chiffrement systématique au repos basé sur AES-256, complété par un chiffrement en transit obligatoire. Leur architecture zero trust impose l’authentification forte, la rotation automatique des clés et la journalisation complète des actions administratives. Ces solutions se distinguent par leur capacité à automatiser la gestion du chiffrement, ce qui réduit les risques liés à la configuration manuelle. Elles renforcent aussi la résilience face aux attaques ciblant spécifiquement les dépôts de sauvegarde, en imposant l’immutabilité et la segmentation stricte.

La mise en œuvre du chiffrement dans une solution professionnelle repose sur une compréhension fine des flux : données sources, métadonnées, snapshots, mécanismes de réplication, stockage objet et archives à long terme. Une configuration cohérente exige une vision globale du système, la validation régulière des restaurations et l’alignement avec les politiques internes de sécurité, afin que chaque couche du système de sauvegarde participe réellement à la protection globale.

Comment garantir la conformité, l’auditabilité et la gouvernance des sauvegardes chiffrées ?

Traçabilité, journaux d’audit et exigences réglementaires (RGPD, NIS 2, DORA, référentiels sectoriels)

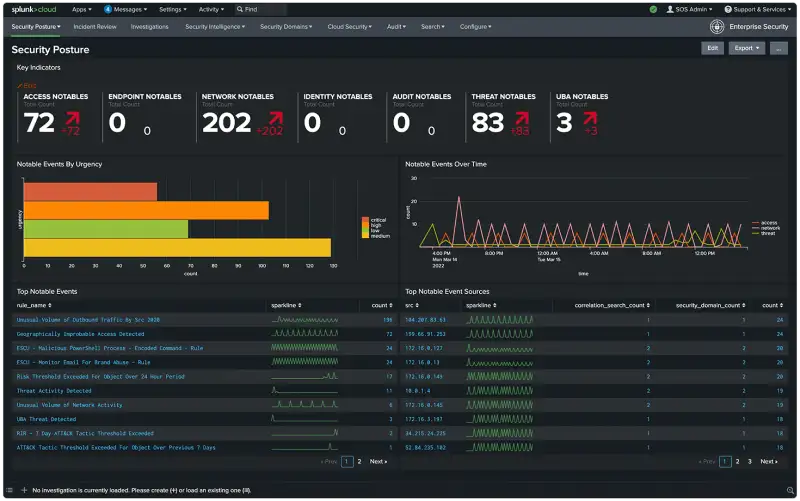

La conformité des sauvegardes chiffrées repose sur une capacité démontrable à tracer, auditer et documenter chaque opération affectant les données protégées. Les réglementations européennes telles que le RGPD imposent que toute donnée personnelle stockée, y compris dans les archives et les sauvegardes, soit protégée par des mesures techniques appropriées. Le chiffrement constitue l’un de ces mécanismes, mais il n’est réellement conforme que si la gestion des clés, les cycles de rotation et les procédures de restauration sont maîtrisés. NIS 2 et DORA renforcent cette exigence en imposant une gouvernance formelle des systèmes critiques, incluant les journaux d’audit pour toutes les activités administratives liées aux sauvegardes.

Une stratégie d’audit efficace doit fournir une traçabilité complète des opérations : création de clés, accès aux dépôts, modifications de configuration, restaurations testées ou réelles, suppression de sauvegardes ou rotation des médias. Ces logs doivent être horodatés, protégés contre toute altération, et transférés vers un système SIEM ou une plateforme d’archivage sécurisée. L’absence de traçabilité revient à ne pas pouvoir démontrer la conformité, même si le chiffrement technique est correctement appliqué. Les organisations doivent également formaliser les responsabilités entre administrateurs, opérateurs et prestataires tiers, car les autorités de régulation exigent une séparation stricte des rôles et une documentation claire de chaque action.

Dans les secteurs régulés — finance, santé, énergie, transport — les exigences sont encore plus strictes. Les référentiels imposent souvent une preuve de restauration, des tests réguliers de récupération, ainsi qu’un contrôle formel des cycles de vie des clés. Une clé non documentée ou une rotation non prouvée peut invalider une politique entière de sécurité. Pour garantir la conformité, les entreprises doivent adopter des plateformes capables d’exporter des journaux d’audit complets et de les intégrer dans un système centralisé. Les contrôles doivent être automatisés autant que possible pour limiter les risques d’erreurs humaines.

Contrôle d’accès, séparation des rôles et gestion des comptes à privilèges sur les dépôts de sauvegarde

La gouvernance des accès est un complément indispensable au chiffrement. Un dépôt de sauvegarde chiffré peut rester vulnérable si les comptes administrateurs bénéficient d’un accès trop large aux clés ou aux opérations sensibles. La séparation des rôles impose que les administrateurs chargés de la gestion des clés ne soient pas les mêmes que ceux gérant les dépôts ou réalisant les restaurations. Cette approche limite les abus internes et réduit les risques liés à la compromission d’un compte. Les comptes à privilèges doivent être soumis à une authentification multi-facteur, à une rotation régulière des secrets et à une surveillance continue.

Les contrôles d’accès doivent être appliqués au niveau de chaque couche : hyperviseurs, agents clients, dépôts distants, interfaces d’administration et systèmes de gestion des clés. Les solutions de sauvegarde professionnelles intègrent souvent un modèle RBAC (Role-Based Access Control) permettant d’attribuer des permissions adaptées à chaque fonction. Cependant, une mauvaise configuration peut rapidement affaiblir la sécurité globale : un utilisateur en lecture seule ne doit jamais pouvoir accéder aux clés ou déclencher une restauration hors procédure. La gouvernance impose également que toutes les actions des administrateurs soient consignées dans des journaux immuables.

Pour garantir une gouvernance solide, les entreprises doivent instituer des procédures strictes : revue régulière des comptes, rotation obligatoire des privilèges, inspection des journaux d’accès et vérification systématique que chaque dépôt de sauvegarde applique correctement le chiffrement et la segmentation réseau associée. Une gouvernance cohérente transforme le chiffrement des sauvegardes en un dispositif réellement opérationnel, vérifiable et conforme aux normes internationales.

Comment le chiffrement contribue-t-il à la résilience face aux ransomwares et aux attaques ciblant les backups ?

Protection des dépôts de sauvegarde en cas de compromission de l’infrastructure de production

Les ransomwares modernes ciblent systématiquement les environnements de sauvegarde avant d’attaquer les systèmes de production. Leur objectif est clair : neutraliser ou altérer les backups afin de priver l’organisation de toute capacité de restauration. Le chiffrement natif des sauvegardes agit comme une barrière interne : même si l’attaquant parvient à accéder au dépôt, il ne peut exploiter, modifier ou réutiliser les données sans les clés. Cela réduit drastiquement l’impact d’une compromission latérale, où un accès obtenu sur un serveur intermédiaire pourrait autrement exposer des mois, voire des années de rétention.

Contrairement à la croyance répandue, un ransomware n’a pas besoin de chiffrer les sauvegardes pour les rendre inutiles : il lui suffit de les supprimer, de les corrompre ou de les altérer subtilement. Le chiffrement authentifié, notamment via AES-256-GCM ou ChaCha20-Poly1305, empêche ce type de manipulation silencieuse, car toute tentative de modification entraîne une invalidation cryptographique détectable. Les solutions de sauvegarde professionnelles intègrent de plus en plus des mécanismes de vérification proactive de l’intégrité qui s’appuient sur ces propriétés. Sans chiffrement fiable, une corruption resterait invisible jusqu'au moment critique de la restauration.

Le chiffrement protège également contre les attaques d’exfiltration, très fréquentes dans les campagnes de double extorsion. Les attaquants ne se contentent plus de chiffrer les données : ils les volent pour menacer l’entreprise d’une divulgation. Les backups représentent alors une cible de choix, car ils contiennent historiquement plus d’informations que la production. En chiffrant toutes les sauvegardes au repos et en transit, une organisation élimine la valeur exploitable des données volées. Même si un dépôt entier est copié, l’impact reste neutre tant que les clés demeurent protégées.

Interactions entre chiffrement, immutabilité et stockage hors ligne (air gap, LTO, WORM, sauvegardes hors ligne)

Le chiffrement n’est réellement efficace que lorsqu’il s’intègre dans une stratégie globale de résilience combinant immutabilité, segmentation réseau et stockage hors ligne. Les dépôts immuables empêchent toute modification ou suppression prématurée des sauvegardes, tandis que le chiffrement garantit que même un accès en lecture ne révèle rien. Cette approche à deux niveaux réduit considérablement les scénarios où un ransomware pourrait neutraliser la couche de protection.

Les stockages hors ligne, tels que les bandes LTO, les systèmes WORM ou les copies air gap, constituent la dernière ligne de défense. Une bande chiffrée stockée physiquement hors réseau reste insensible aux attaques logiques. Les environnements LTO modernes intègrent nativement le chiffrement matériel, assurant que les données restent inexploitables même si un support est perdu ou volé. Les systèmes WORM garantissent quant à eux la non-réinscription des blocs, empêchant toute tentative de corruption.

L’interaction entre immutabilité, air gap et chiffrement permet d'établir une architecture de sauvegarde réellement résistante aux ransomwares. Le chiffrement protège le contenu, l’immutabilité protège la structure, et l’air gap protège l’existence même de la sauvegarde. Cette combinaison tri-couche constitue aujourd’hui le socle des stratégies de continuité d’activité en environnement sensible. Les tests réguliers de restauration demeurent essentiels pour valider que les clés, les dépôts et les supports sont correctement alignés.

Quelles sont les meilleures pratiques et les erreurs à éviter lors du déploiement du chiffrement des sauvegardes ?

Bonnes pratiques opérationnelles : tests de restauration, rotation des clés, documentation et procédures d’urgence

Le chiffrement des sauvegardes doit être géré comme un composant central de l’infrastructure, avec une politique écrite et validée. Cette politique décrit les données chiffrées, les algorithmes utilisés, les dépôts concernés et les durées de rétention. Le principe de base est simple : toute sauvegarde contenant des données personnelles, des secrets techniques ou des informations financières critiques doit être chiffrée par défaut, quel que soit l’emplacement du stockage. Les exceptions doivent être rares, documentées et limitées dans le temps.

Les tests de restauration sont la bonne pratique la plus critique. Chaque changement de version, de clé, de dépôt ou de topologie réseau doit être suivi de restaurations contrôlées : serveurs, bases de données, jeux anciens. L’objectif est de vérifier que les clés sont accessibles, que les métadonnées sont cohérentes et que les performances restent acceptables. Ces tests doivent être planifiés, tracés et intégrés aux revues de continuité d’activité, au même titre que les exercices de PRA.

La rotation des clés doit être alignée sur la politique de sécurité et les contraintes réglementaires. Une rotation trop rare laisse une large fenêtre d’exploitation en cas de fuite ; une rotation trop fréquente, mal orchestrée, rend la restauration complexe. Il est recommandé de définir des calendriers de rotation par type de données ou de dépôt, et de maintenir une cartographie claire indiquant quelles clés protègent quels jeux de sauvegarde. Les procédures d’urgence doivent préciser comment réagir en cas de perte de clé ou de suspicion de compromission, avec des mécanismes d’escrow et des contacts identifiés.

Erreurs fréquentes à éviter : perte de clés, configurations partielles, faux sentiment de sécurité et dépendance à un seul fournisseur

L’erreur la plus grave consiste à déployer le chiffrement sans stratégie solide de gestion des clés. La perte d’une clé maîtresse, d’un coffre-fort logiciel ou d’un HSM non répliqué équivaut à la destruction définitive des sauvegardes associées. À l’inverse, une diffusion trop large des secrets annule l’intérêt du chiffrement. Il est donc indispensable d’utiliser des coffres-forts dédiés, de limiter les comptes ayant accès aux clés et de séparer les rôles entre administration des dépôts et administration du KMS.

Les configurations partielles représentent un autre piège classique : chiffrer uniquement certains dépôts, oublier les snapshots techniques ou laisser des exports en clair crée des zones d’ombre qui deviennent les premières cibles des attaquants. Le chiffrement doit être systématique et contrôlé automatiquement par des rapports de conformité. Enfin, le chiffrement ne doit jamais être considéré comme suffisant en soi. Sans segmentation réseau, contrôle des comptes à privilèges, immutabilité et copies hors ligne, un ransomware peut toujours effacer des dépôts chiffrés. Il faut éviter de dépendre d’un seul fournisseur pour la totalité de la chaîne et conserver la capacité d’exporter les sauvegardes, de s’intégrer avec des KMS standard et de restaurer vers des plateformes alternatives.