L’air gap représente aujourd’hui l’un des mécanismes les plus efficaces pour sécuriser les sauvegardes et protéger les données critiques contre les cyberattaques. En imposant une isolation physique ou logique entre les systèmes de stockage et les réseaux accessibles, il empêche toute tentative de compromission, même en cas de propagation latérale ou de ransomware avancé. Cette approche renforce la résilience des sauvegardes en garantissant qu’une copie hors ligne reste toujours disponible, indépendamment de l’état du système principal. Les entreprises adoptent l’air gap pour structurer une stratégie de protection des données durable, capable de résister aux attaques internes, aux erreurs humaines et aux défaillances logicielles. Entre supports déconnectés, immutabilité et automatisation, l’air gap s’intègre dans des architectures modernes où la continuité de service et la conformité réglementaire sont essentielles.

Qu’est-ce qu’un système Air Gap et comment fonctionne-t-il ?

Définition technique et principes d’isolation

L’air gap désigne un mécanisme de séparation stricte entre un système contenant des données critiques et tout réseau accessible, qu’il soit interne ou externe. Cette approche constitue l’un des piliers de l’air gap sécurité, car elle impose une rupture totale ou conditionnelle entre les environnements afin d’empêcher toute communication non autorisée. Un système air gap repose sur une isolation physique ou logique destinée à bloquer les flux numériques entrants et sortants, ce qui en fait une méthode robuste pour protéger les sauvegardes sensibles.

Dans un contexte d’infrastructures professionnelles, l’air gap sauvegarde s’appuie sur une coupure réseau contrôlée afin de garantir que les supports déconnectés ne puissent pas être atteints par un logiciel malveillant, même en cas de compromission interne. Comprendre comment fonctionne un système air gap implique d’analyser les chemins potentiels d’intrusion et les mécanismes empêchant la propagation latérale. L’objectif reste toujours le même : créer une zone où les données demeurent inaccessibles, réduisant de manière significative les risques d'exploitation via des cyberattaques.

Cette stratégie de protection des données est utilisée dans des environnements où l’intégrité et l’immutabilité des données sont critiques. L’isolation physique renforce la résilience des sauvegardes en évitant toute exposition permanente au réseau. Même les solutions avancées d’immuabilité logicielle n’offrent pas ce niveau de découplage total. L’air gap sécurité permet ainsi de neutraliser des menaces sophistiquées, y compris celles capables de contourner les systèmes de défense classiques.

Différence entre Air Gap physique et Air Gap logique

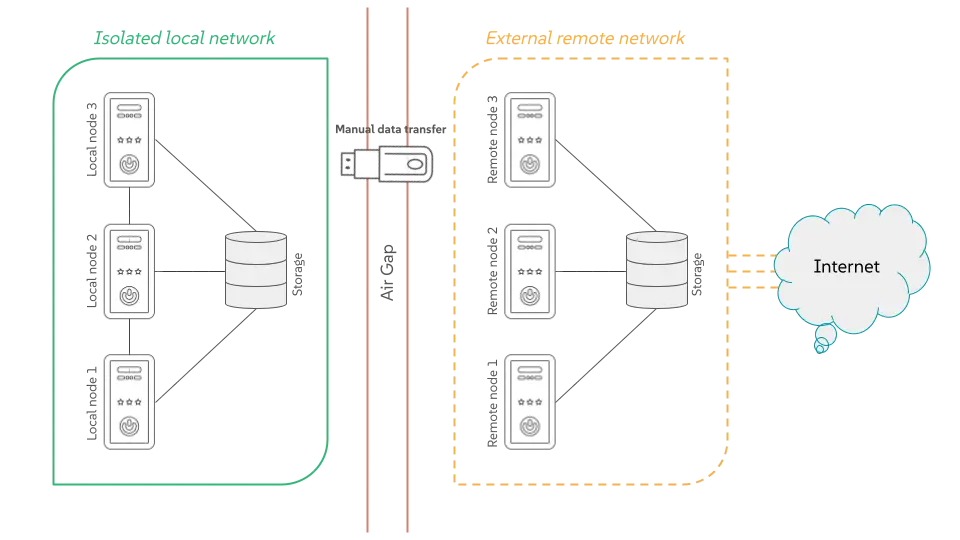

La différence air gap physique et air gap logique constitue un élément essentiel pour concevoir une architecture de sauvegarde adaptée. Un air gap physique repose sur des supports réellement retirés du réseau, comme des bandes LTO, des disques externes ou des bibliothèques automatisées. Cette isolation physique implique l’usage de supports déconnectés qui assurent une sauvegarde hors ligne authentique, offrant une protection ransomware très élevée grâce à une impossibilité matérielle d’accès.

L’air gap logique, quant à lui, s’appuie sur des mécanismes logiciels : immutabilité des données, segmentation réseau avancée, durcissement des accès ou encore politiques de coupure réseau contrôlée. Ce modèle ne requiert pas nécessairement de déplacer physiquement les supports, mais il impose des règles strictes empêchant les interactions non autorisées. Bien qu’il ne soit pas aussi hermétique qu’un air gap physique, il constitue un compromis efficace dans les environnements nécessitant une automatisation poussée.

Dans les deux cas, l’objectif demeure identique : renforcer la stratégie de protection des données, empêcher la propagation latérale et maintenir une zone totalement isolée face aux cyberattaques modernes. Ces approches s’intègrent dans une architecture de sauvegarde avec air gap permettant d’améliorer la résilience globale sans dépendre uniquement de solutions connectées.

Comparatif des niveaux de sécurité selon le type d’Air Gap

Pourquoi l’Air Gap renforce-t-il la sécurité face aux cyberattaques et aux ransomwares ?

Impact sur les vecteurs d’intrusion et la propagation latérale

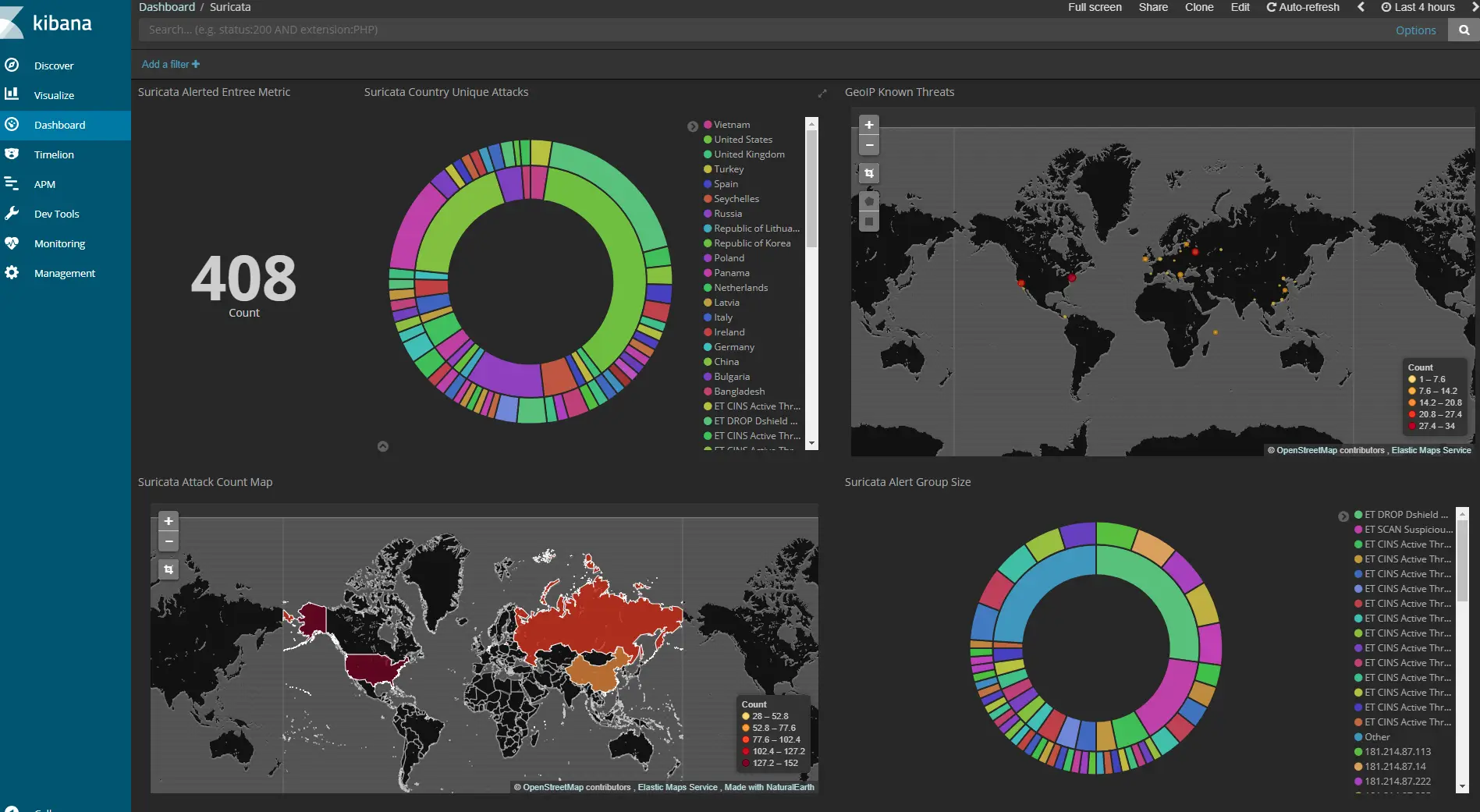

Un système air gap joue un rôle déterminant dans la réduction des risques liés aux cyberattaques modernes. Lorsqu’un environnement de production est compromis, les attaquants utilisent des vecteurs multiples pour atteindre les sauvegardes, depuis l’exploitation de vulnérabilités jusqu’à la propagation latérale après élévation de privilèges. L’air gap sécurité neutralise cette dynamique en supprimant toute continuité réseau entre la source de l’attaque et les données protégées. Sans connectivité, aucune commande, aucun ransomware et aucun mécanisme d’intrusion automatique ne peut atteindre l’environnement isolé.

Cette coupure impose une barrière matérielle ou logique que même un logiciel malveillant sophistiqué ne peut contourner. Dans la majorité des cas de compromission, les sauvegardes connectées deviennent rapidement des cibles prioritaires, car elles empêchent les entreprises de payer la rançon. L’air gap sauvegarde élimine cette possibilité en retirant les jeux de données critiques de la surface d’attaque. C’est pourquoi l’air gap protège contre les ransomwares : il empêche toute interaction pendant les phases d’infection et de chiffrement.

Contrairement aux solutions traditionnelles de durcissement, l’air gap introduit un changement structurel dans la stratégie de protection des données. Il ne se contente pas de filtrer ou surveiller les flux : il les supprime. Cette rupture rend la résilience des sauvegardes indépendante de l’état du réseau, même en cas de segmentation réseau compromise. L’air gap physique, en particulier, résiste à l’ensemble des scénarios d’attaque, y compris ceux capables de neutraliser les solutions de sécurité connectées.

Limites des solutions connectées traditionnelles face aux attaques modernes

Les infrastructures de sauvegarde classiques, même lorsqu’elles reposent sur des outils avancés de chiffrement ou d’immuabilité, restent vulnérables lorsqu’elles demeurent accessibles via un réseau. Les cyberattaques ciblent fréquemment les contrôleurs de domaine, les serveurs de sauvegarde et les baies connectées, exploitant des failles logicielles ou des erreurs de configuration. Une fois engagée, la propagation latérale compromet rapidement les référentiels de données.

C’est ici que les limites et contraintes de l’air gap inversent totalement le paradigme : plutôt que de complexifier la sécurité autour d’un système connecté, on retire ce système du réseau. Cette approche protège même contre les attaques internes, souvent impossibles à détecter en temps réel. Grâce à l’isolation physique ou à la coupure réseau contrôlée, un système air gap reste entièrement en dehors du périmètre d’attaque opérationnel, ce qui constitue une mesure efficace contre les ransomwares les plus agressifs.

En pratique, l’air gap sécurité ne remplace pas les outils de détection ou de durcissement des accès, mais il constitue le dernier rempart lorsque toutes les protections actives échouent. En neutralisant la communication, il devient un pilier indispensable pour renforcer la résilience des sauvegardes et maintenir un niveau d’intégrité maximal même dans les contextes de crise.

Quels types d’Air Gap sont utilisés dans les environnements de sauvegarde ?

Air Gap physique : supports amovibles, bandes, disques déconnectés

L’air gap physique représente la forme la plus stricte et la plus robuste d’isolation. Il repose sur des supports déconnectés qui ne sont reliés au réseau qu’au moment précis de la sauvegarde, puis retirés immédiatement. Les entreprises utilisent principalement des bandes LTO pour constituer une sauvegarde hors ligne capable de résister aux cyberattaques et aux ransomwares. Cette approche rend impossible toute interaction électronique tant que le support reste hors de l’infrastructure, ce qui renforce l’air gap sécurité en supprimant la surface d’attaque numérique.

La sauvegarde LTO air gap constitue un standard dans les environnements où l’immutabilité des données, la longévité et la scalabilité sont critiques. Les bandes sont stockées dans des environnements contrôlés, et seules des sessions limitées de communication sont autorisées lors des opérations de copie. Ce mécanisme élimine la propagation latérale et neutralise les scénarios où un attaquant tenterait de manipuler ou chiffrer les données de sauvegarde.

D’autres supports amovibles complètent cette stratégie : disques externes, bibliothèques robotisées, cartouches WORM ou supports optiques. Dans tous les cas, le principe central reste la déconnexion totale. L’isolation physique permet ainsi une stratégie de protection des données qui ne dépend pas de mécanismes logiciels susceptibles d’être contournés. Cette forme d’air gap sauvegarde constitue toujours le niveau de protection le plus élevé dans les environnements à forte contrainte de conformité.

Air Gap logique : immutabilité, segmentation, coupure réseau contrôlée

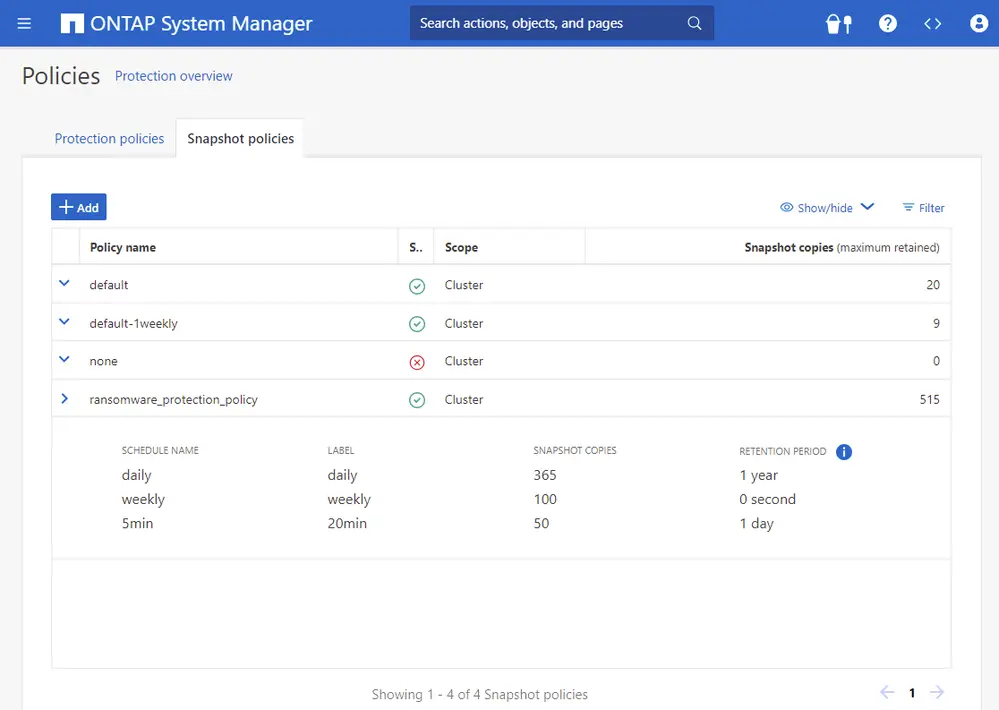

L’air gap logique repose sur une séparation non plus physique, mais contrôlée par des règles d’accès, des mécanismes de segmentation réseau et des systèmes d’immuabilité. Les entreprises adoptent cette architecture lorsqu’elles ont besoin d’automatiser les opérations de sauvegarde tout en maintenant un niveau d’isolation cohérent. L’immutabilité des données constitue l’un des piliers de ce modèle, car elle empêche toute modification ou suppression non autorisée, même en cas de compromission des comptes administrateurs.

Une implémentation d’air gap logique typique inclut une coupure réseau contrôlée programmée via un NAS programmable avec air gap. Ce type de solution permet d’exposer les jeux de sauvegarde uniquement pendant les fenêtres autorisées ; le reste du temps, le système devient invisible pour l’infrastructure. Bien que moins absolu qu’un air gap physique, ce modèle empêche la majorité des attaques, notamment les ransomwares cherchant à atteindre les sauvegardes connectées.

Cette forme d’architecture de sauvegarde avec air gap s'intègre dans des environnements exigeant un haut niveau d’automatisation, tels que les datacenters multisites ou les entreprises ayant des volumes de données élevés. Les solutions air gap automatisées s’appuient souvent sur des API ou des politiques de durcissement des accès pour garantir qu’aucune machine compromise n’atteigne la zone protégée. Grâce à cette logique de contrôle granulaire, l’air gap logique devient un outil majeur pour renforcer la résilience des sauvegardes tout en conservant une flexibilité opérationnelle.

Comment intégrer une stratégie Air Gap dans une architecture de sauvegarde ?

Bonnes pratiques opérationnelles et orchestration des connexions

L’intégration d’un système air gap dans une architecture de sauvegarde nécessite une planification rigoureuse, car l’isolation physique ou logique doit être orchestrée afin de garantir la cohérence des données et la protection ransomware. La première étape consiste à définir précisément les périmètres concernés : volumes critiques, jeux de données stratégiques, systèmes métiers, environnements virtualisés et référentiels applicatifs. Une stratégie de protection des données fondée sur l’air gap sécurité impose une analyse méthodique des dépendances et des risques liés aux cyberattaques, notamment dans les contextes de propagation latérale rapide.

Les bonnes pratiques air gap entreprise reposent sur trois axes : limiter la durée d’exposition au réseau, automatiser la coupure réseau contrôlée et maintenir un inventaire strict des supports déconnectés. Pour un air gap physique, cela implique de structurer les cycles de copie sur bandes, disques externes ou supports amovibles, puis de vérifier systématiquement leur retrait et leur stockage sécurisé. Pour un air gap logique, l’orchestration consiste à contrôler les fenêtres d’ouverture réseau et à valider que les politiques d’immuabilité des données restent fonctionnelles.

Les entreprises doivent également standardiser les procédures opérationnelles afin de réduire les risques d’erreurs humaines. Les mécanismes automatisés, tels que la robotique de bandes air gap ou les NAS programmables, permettent de réduire la complexité et d'assurer la résilience des sauvegardes tout en maintenant une isolation fiable. Mettre en œuvre une architecture de sauvegarde avec air gap nécessite une coordination étroite entre les équipes IT, les responsables de sécurité et les exploitants chargés des opérations quotidiennes.

Compatibilité avec les infrastructures existantes et contraintes d’exploitation

Un projet d’intégration de système air gap doit tenir compte des contraintes techniques et des flux déjà présents dans l’infrastructure. Les environnements de virtualisation, les baies de stockage, les solutions de sauvegarde logicielle et les hyperviseurs imposent des contraintes de format, de débit et de fenêtres de sauvegarde qui doivent être ajustées pour rester compatibles avec un air gap physique ou logique. La segmentation réseau, lorsqu’elle est utilisée comme élément d’isolation, doit être alignée avec les règles de durcissement des accès afin d’éviter toute exposition involontaire.

Les organisations doivent aussi évaluer les limites et contraintes de l’air gap, comme l’augmentation des temps d’accès, la gestion des supports hors ligne ou la dépendance aux procédures manuelles dans certaines architectures traditionnelles. Malgré ces contraintes, un système air gap renforce considérablement la capacité de l’entreprise à restaurer des données en cas de cyberattaques ou de ransomware, en offrant un niveau de protection intrinsèque qu’aucune solution connectée ne peut garantir.

Enfin, l’intégration d’un air gap sauvegarde doit être testée à chaque changement d’infrastructure. Toute modification réseau, tout remplacement d’équipement ou tout ajustement de flux applicatif peut modifier l’efficacité du dispositif. L’objectif est de garantir que l’isolation physique ou logique reste intacte dans toutes les situations, y compris lors d’incidents, d’opérations de maintenance ou de restaurations d’urgence.

Quelles solutions Air Gap modernes et automatisées sont disponibles aujourd’hui ?

Robotique de bandes et automatisation des cycles hors ligne

Les solutions air gap automatisées de nouvelle génération reposent largement sur la robotique de bandes, capable de gérer des volumes importants tout en assurant une séparation stricte entre les environnements. Ces systèmes permettent de charger, décharger et déplacer automatiquement les cartouches LTO, garantissant une sauvegarde hors ligne dès que les opérations d’écriture sont terminées. Grâce à cette robotique, les entreprises réduisent fortement la dépendance aux interventions manuelles, ce qui diminue les erreurs et améliore la répétabilité des processus.

La robotique de bandes air gap introduit une logique d’orchestration avancée dans laquelle les fenêtres de connexion sont programmées au niveau matériel. Ce mécanisme assure une isolation physique réelle tout en maintenant un haut degré d’automatisation. Les bibliothèques modernes intègrent également des modes WORM et des politiques d’immutabilité des données, renforçant l’air gap sécurité pour les environnements soumis à de fortes contraintes réglementaires.

La combinaison entre robotique et air gap physique constitue aujourd’hui l’un des modèles les plus efficaces contre les cyberattaques et les ransomwares. En supprimant l’accès réseau permanent, les bandes deviennent un stockage immuable hors ligne qui neutralise toute tentative de manipulation ou d’effacement malveillant.

Cycle d’exposition et d’isolement d’un Air Gap automatisé

Disques optiques WORM et NAS programmables à déconnexion physique

Outre les bandes LTO, les disques optiques WORM et les systèmes de stockage optique à long terme réapparaissent comme solutions pertinentes pour un système air gap. Leur immutabilité native empêche toute altération et garantit une rétention durable des données sensibles. Ces supports déconnectés conviennent particulièrement aux environnements nécessitant des archives réglementaires ou des preuves numériques à conservation prolongée.

Les NAS programmables avec air gap constituent une autre réponse moderne aux besoins d’automatisation. Ils utilisent une coupure réseau contrôlée via scripts, API ou relais physiques pour exposer temporairement les volumes de sauvegarde. En dehors des plages opérationnelles, le stockage est totalement isolé, empêchant les cyberattaques de cibler les référentiels de sauvegarde. Ce modèle s’intègre aisément dans les environnements virtualisés ou hybrides et permet une orchestration fine des flux.

Ces solutions hybrides combinant segmentation, immutabilité et isolation offrent une flexibilité supérieure à l’air gap physique pur tout en maintenant un niveau de sécurité avancé.

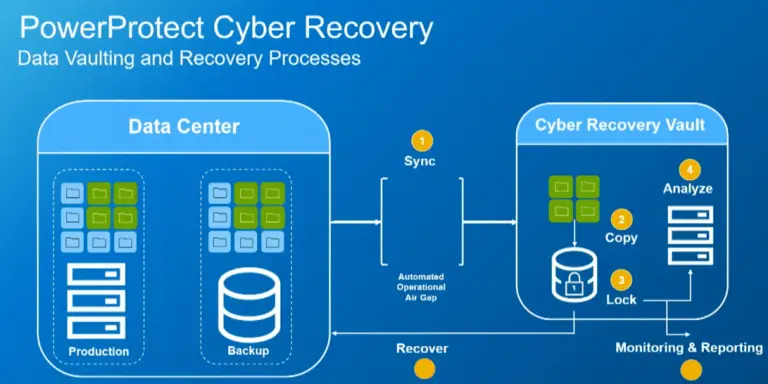

Implémentations logicielles d’air gap automatisé

Les implémentations logicielles d’air gap automatisé reposent sur des mécanismes d’immutabilité, des règles de durcissement des accès et des algorithmes de segmentation réseau dynamique. Elles ne remplacent pas un air gap physique, mais constituent une alternative viable pour les infrastructures nécessitant un haut niveau d’automatisation continue. Ces solutions contrôlent automatiquement l’exposition réseau, déconnectent les volumes en cas d’alerte ou déclenchent une isolation immédiate lors de comportements suspects.

Elles sont souvent intégrées dans des architectures de sauvegarde avec air gap basées sur des appliances dédiées, des solutions logicielles avancées ou des plateformes cloud disposant de modes hors ligne. Bien que ces implémentations ne puissent offrir une isolation physique absolue, elles améliorent considérablement la résilience des sauvegardes et complètent les dispositifs existants grâce à des politiques adaptatives basées sur le contexte opérationnel.

Ces approches permettent d’étendre l’air gap sécurité dans des environnements complexes tout en conservant une gouvernance centralisée des opérations, un critère essentiel pour répondre aux exigences modernes de conformité et de protection des données.

Quels critères permettent d’évaluer l’efficacité d’un dispositif Air Gap ?

Durcissement des accès et validation de l’isolation

L’efficacité d’un système air gap dépend en premier lieu de sa capacité à maintenir une isolation physique ou logique réellement étanche. Pour un air gap physique, l’évaluation repose sur la vérification stricte que les supports déconnectés restent totalement hors réseau en dehors des fenêtres opérationnelles. Le contrôle inclut la traçabilité des manipulations, l’inventaire des supports amovibles et la conformité aux procédures internes définissant la sauvegarde hors ligne. Ce niveau de discipline opérationnelle constitue un élément central pour garantir l’air gap sécurité et mesurer la robustesse du dispositif.

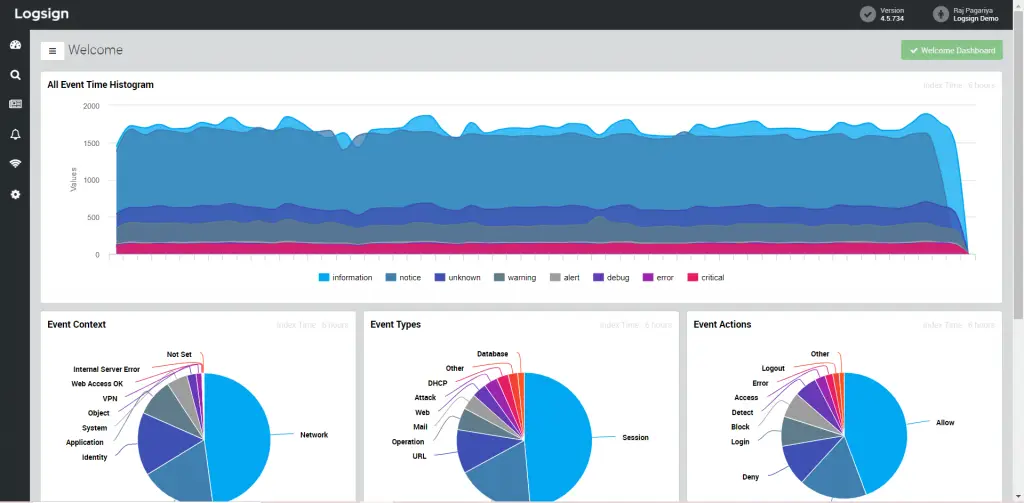

Pour les environnements utilisant un air gap logique, l’audit porte sur les règles de segmentation réseau, la cohérence des politiques d’immutabilité des données et la capacité des mécanismes de coupure réseau contrôlée à fonctionner sans défaillance. L’objectif consiste à s’assurer que les volumes protégés ne sont exposés que lors des périodes autorisées, et qu’aucun flux résiduel ne persiste en dehors de ces fenêtres. Une architecture de sauvegarde avec air gap doit ainsi démontrer qu’aucune machine compromise ne peut interagir avec les zones isolées, même en cas de propagation latérale ou de détournement d’identités d’administration.

Un critère essentiel consiste à vérifier que le dispositif contribue réellement à la stratégie de protection des données, c’est-à-dire qu’il maintient l’intégrité et la disponibilité des sauvegardes en toutes circonstances. L’air gap sauvegarde doit empêcher toute altération provenant d’une cyberattaque, mais aussi garantir la restitution complète des données lors des opérations de restauration. L’efficacité se mesure donc autant par la résistance aux ransomwares que par la stabilité du cycle de sauvegarde.

Tests, contrôles réguliers et indicateurs de conformité

L’évaluation d’un système air gap ne peut se limiter à une analyse théorique. Elle doit être validée par des tests réguliers, incluant des simulations d’attaque, des audits de durcissement des accès et des contrôles de segmentation réseau. Ces tests permettent de détecter les défaillances opérationnelles, les dérives de configuration ou les vulnérabilités dues à des changements d’infrastructure. Pour un air gap physique, les organisations doivent contrôler les cycles de rotation des supports, les journaux de manipulation et la cohérence des inventaires.

Dans un dispositif utilisant un air gap logique, les indicateurs incluent le respect des politiques d’immutabilité, la fiabilité des mécanismes de déconnexion automatique et la conformité aux règles de sécurité internes. L’objectif est d’identifier toute exposition involontaire pouvant compromettre la résilience des sauvegardes. Les tests de validation doivent également inclure la restauration complète à partir des supports isolés, car une sauvegarde qui ne peut pas être restaurée perd tout intérêt opérationnel.

Enfin, l’évaluation de l’efficacité d’un dispositif air gap doit intégrer les limites et contraintes de l’air gap, notamment la gestion des supports, les délais d’accès et les risques opérationnels. Mesurer la performance, la cohérence et la continuité du dispositif permet aux entreprises d’adapter les procédures et de renforcer la sécurité face aux cyberattaques modernes. Une stratégie air gap efficace repose ainsi sur une combinaison équilibrée entre isolation, contrôles réguliers et gouvernance rigoureuse.

Quels sont les inconvénients d’une approche Air Gap et comment les limiter ?

Coûts opérationnels et gestion des supports

La mise en œuvre d’un système air gap, qu’il soit basé sur une isolation physique ou sur une segmentation logique, implique des coûts opérationnels plus élevés que ceux des solutions de sauvegarde connectées. Un air gap physique nécessite l’acquisition et la maintenance de supports déconnectés, tels que bandes LTO, cartouches WORM ou disques externes, ainsi que des infrastructures de stockage sécurisées pour leur conservation. Les entreprises doivent également intégrer les coûts liés à la robotique de bandes air gap lorsqu’elles souhaitent automatiser les cycles hors ligne. Cette démarche augmente la complexité opérationnelle mais constitue la condition indispensable pour maintenir un niveau d’air gap sécurité robuste.

La gestion des supports représente un autre défi, car elle implique un suivi rigoureux des rotations, de la traçabilité et des fenêtres de connexion. Une stratégie de protection des données fondée sur l’air gap sauvegarde impose des contrôles permanents afin de garantir que les supports déconnectés restent effectivement isolés hors des périodes de sauvegarde. Ce niveau d’organisation peut générer des charges additionnelles pour les équipes IT, notamment dans les environnements multisites ou dans les infrastructures à forte volumétrie.

Pour atténuer ces contraintes, les entreprises adoptent progressivement des solutions air gap automatisées, combinant robotique, immutabilité des données et coupure réseau contrôlée. Ces systèmes permettent de limiter les interventions humaines, de réduire les erreurs et de maintenir une isolation physique ou logique cohérente. Ils contribuent également à renforcer la résilience des sauvegardes face aux cyberattaques sans multiplier les actions manuelles complexes.

Risques d’erreurs humaines et mécanismes de compensation

L’un des points sensibles d’un dispositif air gap réside dans la dépendance aux procédures opérationnelles. Une erreur humaine, comme l’oubli de déconnecter un support ou une mauvaise configuration de segmentation réseau, peut réduire considérablement l’efficacité du système. Les environnements où l’air gap logique repose sur des règles automatisées doivent aussi surveiller les dérives de configuration susceptibles de créer une exposition involontaire. Cette réalité rappelle que, même si l’air gap protège contre les ransomwares et les cyberattaques, il ne supprime pas totalement les risques internes liés aux opérations quotidiennes.

Pour limiter ces faiblesses, les entreprises doivent instaurer des mécanismes de compensation tels que des audits réguliers, des contrôles automatisés, des journaux de connexion détaillés et des tests de restauration fréquents. L’objectif consiste à détecter rapidement toute défaillance dans l’isolation physique ou logique afin d’éviter qu’une compromission ne touche également les sauvegardes hors ligne. Une architecture de sauvegarde avec air gap doit toujours intégrer ces mécanismes de surveillance continue pour garantir un niveau de sécurité cohérent et durable.

Enfin, les limites et contraintes de l’air gap s’expriment également dans l’équilibre entre sécurité et disponibilité. Un système trop strict peut rallonger les délais d’accès aux données, compliquer les processus de restauration ou réduire la réactivité en cas d’incident. Inversement, un air gap insuffisamment contrôlé perd son efficacité face aux attaques modernes. L’évaluation régulière des risques, l’ajustement des procédures et le durcissement des accès constituent les leviers permettant de maintenir un dispositif fiable, performant et capable d’assurer une résilience des sauvegardes optimale.